包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、Microsoft社が2023年5月24日に発表した中国が支援するハッカー集団が政府や通信組織を含む様々な業界の重要なサイバーインフラを侵害しているとの警告 < https://www.theguardian.com/us-news/2023/may/24/microsoft-china-hacker-critical-infrastructure-us-guam > を受け、同種の攻撃が今後も継続されるとの予測を報告しました。

米国、オーストラリア、カナダ、ニュージーランド、英国の当局は「米国や国際的なサイバーセキュリティ当局は、中華人民共和国(PRC)の国家支援によるサイバーアクター(通称 Volt Typhoon)に関連する、最近発見された注目すべき一連の活動を強調するために、この共同サイバーセキュリティ勧告(CSA)を発表する」との声明を出しています。この五カ国は情報ネットワーク「ファイブ・アイズ」を構成しています。

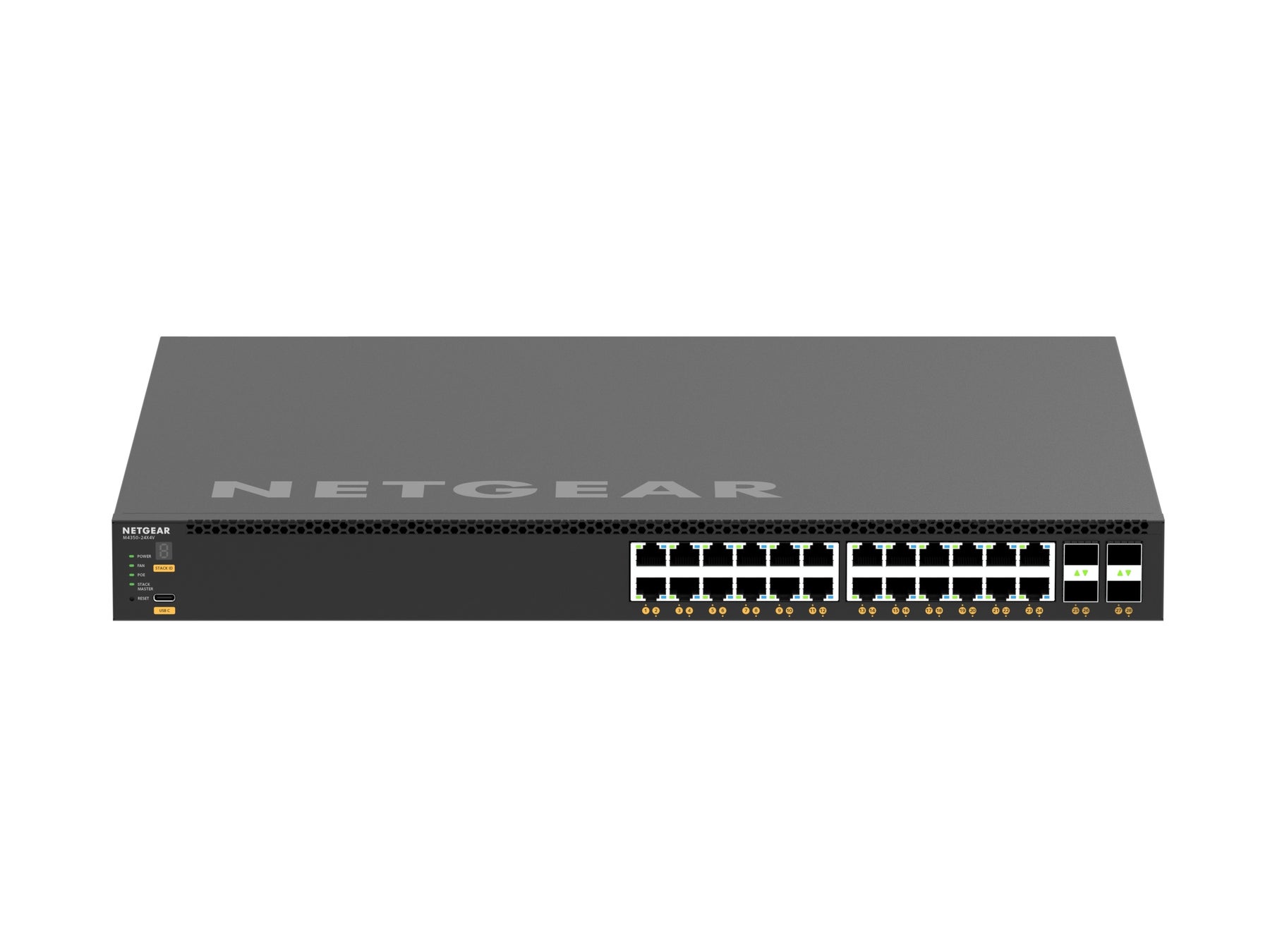

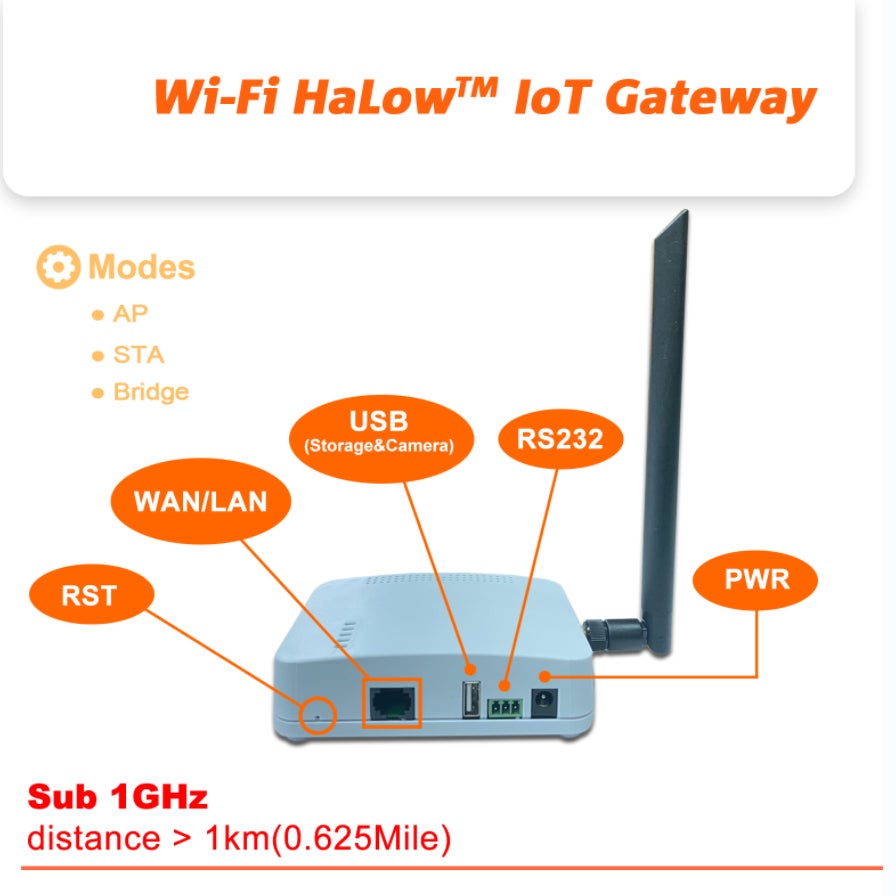

この勧告とMicrosoftの当該ブログ記事 < https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/ > には、Volt Typhoonが、侵害されたSOHOネットワークエッジ機器(ルーターを含む)を介して、ターゲットのすべてのネットワークトラフィックをプロキシ化することが説明されています。ASUS、Cisco、D-Link、NETGEAR、Zyxel製のデバイスの多くでは、所有者がHTTPまたはSSH管理インターフェースをインターネットに公開することが可能であり、Microsoftは所有者に対し、このような事態を避けるためのインタフェース管理を促しています。

過去にも見られた、ネットワークデバイスを狙った攻撃

Volt Typhoon のような中国の APT グループは、これまでにも高度なサイバースパイ活動を展開してきました。彼らの主な目的は多くの場合、戦略的な情報収集、標的型攻撃、あるいは将来的な作戦を見据えたネットワークへの足場固めにあります。今回の勧告では、これらの脅威アクターが採用するさまざまな手法が指摘されており、特に興味深いものとして、「Living off the land」攻撃(※1)を用いてルーターなどのネットワーク機器を悪用する手法があります。

※1:Living off the landとは、侵害したシステム内にすでにインストールされたツールを活用するサイバー攻撃手法のこと。

先般CPRは、過去数ヶ月間に欧州の外務機関を狙った一連の標的型攻撃について注意深く監視し、現時点までに判明している事実をまとめた最新のレポートを公開しました。このレポートによると、これらのキャンペーンは中国の国家支援型APTグループ「Camaro Dragon < https://prtimes.jp/main/html/rd/p/000000209.000021207.html >」によるものであり、同じく中国の国家支援型APTグループ「Mustang Panda」の活動と類似している事が判明しています。

CPRがこのキャンペーンを包括的に分析した結果、TP-Link社のルーターに、専用に作成された悪意あるファームウェアが埋め込まれていることを発見しました。このインプラントは、「Horse Shell」と名のカスタマイズされたバックドアを含む様々な有害コンポーネントを備えており、攻撃者による持続的なアクセスの維持と、匿名のインフラ構築、侵害されたネットワークへの水平展開を可能にします。

スパイ行為の対象は米国だけではない

2023年3月、CPRは、東南アジアの政府機関、特にベトナム、タイ、インドネシアなど、領土に関する主張や戦略的インフラプロジェクトを持つ国々に対する中国発のスパイ攻撃にスポットライトを当て、詳細を明らかにしました。

2021日7月、CERT-FR < https://www.cert.ssi.gouv.fr/ioc/CERTFR-2021-IOC-003/ > は、中国系の脅威アクターであるAPT31が行った大規模なキャンペーンについて報告しました。彼らは、このアクターが「Pakdoor」と名付けたマルウェアを使用し、それによって侵害されたルーターを組織化したメッシュネットワークを使用していることを発見しました。

2021年のCISA勧告 < https://www.cisa.gov/news-events/cybersecurity-advisories/aa21-200b >では、中国が支援するAPTグループが利用する一般的な手法を挙げています。その勧告では、攻撃者が検出の回避とコマンド&コントロール(C&C)のホストを目的とし、作戦インフラの一部として脆弱なルータをターゲットとしていることに言及しています。

エッジデバイスが攻撃対象となる理由

近年、CRPは中国の脅威アクターによるエッジデバイスの侵害への関心の高まりについて確認しています。その目的は、より強固で匿名性の高いC&Cインフラを構築し、標的とする特定のネットワークへの足掛かりを得ることにあります。では、中国が支援するAPTグループが利用する一般的な手法を挙げています。その勧告では、攻撃者が検出の回避とコマンド&コントロール(C&C)のホストを目的とし、作戦インフラの一部として脆弱なルータをターゲットとしていることに言及しています。

ルーターのようなネットワークデバイスは、しばしば組織のデジタル資産の境界とみなされ、インターネットベースの通信における最初の接点として機能します。ルーターは、ネットワークトラフィックを正当なものから悪意のあるものまでルーティングし、管理する役割を担っています。これらのデバイスを侵害することで、攻撃者は自分たちのトラフィックを正規の通信に紛れ込ませることができ、検出は著しく困難になります。また、これらのデバイスを再設定または侵害することにより、攻撃者はネットワークを通じて通信のトンネル化が可能になり、トラフィックの効果的な匿名化と、従来の検出方法による回避が可能になります。

この戦略は、Volt Typhoonの「Living off the land」アプローチも補完するものです。これらの脅威アクターは、最新のセキュリティシステムで検出可能なマルウェアを使用するのではなく、wmic、ntdsutil、netsh、PowerShellなどのネットワーク管理ツールを活用します。その結果、悪意ある活動が無害な管理タスクの中に紛れ込み、防御側は正規のユーザーに紛れた攻撃者を特定することが困難になります。

また、このような手法により、APTグループはネットワーク内での持続性を維持することができます。SOHO(Small Office / Home Office)ネットワーク機器の侵害は、中間インフラとして使用することができ、彼らの活動の他の要素が発見され除去されたとしても、真の攻撃源を隠し、ネットワークに対する支配を維持することができます。APTにとって隠された足場は強力なツールであり、脅威が排除されたと組織が安心した後に、攻撃の第二波やデータの流出を可能にします。

ファームウェアに依存しない攻撃の性質

移植された悪意あるコンポーネントについて、ファームウェア依存型でない性質が明らかになったことにより、広範なデバイスとベンダーがリスクにさらされる可能性が示されています。CPRはこの調査結果が組織や個人のセキュリティ態勢の改善に貢献することを期待するとともに、ネットワーク上の不審な動きにも警戒するよう注意を促します。

ネットワークを保護するために

最近のスパイ攻撃の発見は、同様の攻撃に対する防御策の重要性を浮き彫りにしています。ここでは、検知と保護のための推奨事項を紹介します:

-

ソフトウェアのアップデート − ルーターなどの機器のファームウェアやソフトウェアを定期的に更新することは、攻撃者による悪用の可能性がある脆弱性の防御のため重要です。

-

最新パッチの適用 − 特に重要なセキュリティパッチを適用することで、ランサムウェア攻撃に対する脆弱性を低減することができます。

-

デフォルトの認証情報を変更する − インターネット接続機器のデフォルトのログイン情報をより強力なパスワードに変更し、可能な限り多要素認証を使用します。攻撃者は多くの場合、デフォルトの認証情報や強度の低い認証情報を使用しているデバイスをインターネット上でスキャンしています。

-

防止優先のセキュリティを用いる − チェック・ポイントのネットワーク・セキュリティ・ソリューションは、Camaro Dragon APT グループが使用するような高度な攻撃に対して、高度な脅威防御とリアルタイムのネットワーク保護機能を提供します。これには、エクスプロイト、マルウェア、およびその他の高度な脅威に対する保護も含まれます。チェック・ポイントの Quantum IoT Protect < https://www.checkpoint.com/jp/quantum/iot-protect/ > は、IoT デバイスを自動的に識別・マッピングしてリスクを評価し、ゼロ・トラスト・プロファイリングとセグメンテーションによって IoT/OT デバイスへの不正アクセスを防止し、IoT デバイスへの攻撃をブロックします。

製造業のお客様は、マルウェアやサイバー攻撃からデバイスを保護するためのより良い対策が可能です。米国と欧州の新しい規制では、ベンダーおよびメーカーは、デバイスがユーザにリスクを与えないことを保証し、デバイスの内部にセキュリティ機能を搭載することが求められています。

Check Point IoT Embedded with Nano Agent® < https://www.checkpoint.com/cyber-hub/network-security/what-is-nano-agent-security/ > は、ファームウェア・セキュリティを内蔵した接続機器を可能にするオンデバイス・ランタイム保護を提供します。Nano Agent®は、ルータ、ネットワーク機器、その他のIoTデバイスにおいて、最高のセキュリティ機能を提供し、悪意のある活動を防止するカスタマイズ・パッケージです。Check Point IoT Nano Agent®は、メモリ保護、異常検知、コントロール・フロー・インテグリティといった高度な機能を備えています。デバイス内部で動作し、IoTデバイスのセキュリティを確保する最前線として機能します。

本プレスリリースは、米国時間2023年5月25日に発表されたブログ(英語)< https://blog.checkpoint.com/security/latest-chinese-state-sponsored-attacks-on-critical-us-infrastructure-spies-a-continuation-of-trend-reports-check-point-research/ > をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-4332-2354

E-mail: checkpointPR@next-pr.co.jp